II. Siber Emniyet Nelerdir?

III. Siber Emniyet Niçin Önemlidir?

IV. Siber Emniyet Riskleri

V. Siber Emniyet En İyi Uygulamaları

VI. Siber Emniyet Araçları ve Teknolojileri

VII. Siber Emniyet Yasaları ve Düzenlemeleri

VIII. Siber Emniyet Vakasına Müdahale

IX. Siber Emniyet Kariyerleri

Standart Sorulan Sorular

| Antet | Özellikler |

|---|---|

| Siber emniyet |

|

| Data Güvenliği |

|

| Siber Emniyet Tehditleri |

|

| Siber Emniyet Riskleri |

|

| Siber Emniyet Çözümleri |

|

II. Siber Emniyet Nelerdir?

Siber emniyet, data sistemlerinin yetkisiz erişime, kullanıma, ifşa edilmeye, bozulmaya, değiştirilmeye yahut yok edilmeye karşı korunmasıdır. Risk değerlendirmesi, tehdit modelleme, emniyet açığı yönetimi, vaka müdahalesi ve emniyet mimarisi dahil olmak suretiyle oldukça muhtelif mevzuları kapsayan geniş bir alandır.

Siber emniyet önemlidir zira tehlikeli sonuç data varlıklarının gizliliğini, bütünlüğünü ve kullanılabilirliğini korur. Günümüzün dijital dünyasında işletmeler etkinlik işaret etmek için data sistemlerine güvenmektedir ve bir siber hücum, operasyonları üstünde yıkıcı bir etkiye haiz olabilir.

Kuruluşların yüz yüze olduğu bir takım değişik siber emniyet riski vardır:

- Fena amaçlı yazılım

- E-dolandırıcılık

- Toplumsal mühendislik

- DDoS saldırıları

- Veri ihlalleri

Kuruluşlar kendilerini bu risklerden korumak için aşağıdakiler de dahil olmak suretiyle bir takım adım atabilir:

- Kuvvetli emniyet politikaları ve prosedürlerini yürütmek

- Emniyet yazılımı ve araçlarını kullanma

- Personelleri siber emniyet riskleri hikayesinde eğitmek

- Emniyet denetimlerinin tertipli olarak yapılması

Siber emniyet geçindiren bir süreçtir ve kuruluşların yeni tehditlere karşı devamlı tetikte olması icap eder. Kuruluşlar, data sistemlerini korumak için lüzumlu adımları atarak siber hücum riskini azaltmaya destek olabilir.

III. Siber Emniyet Niçin Önemlidir?

Siber emniyet birçok nedenden ötürü önemlidir. Birincisi, verilerin gizliliğini, bütünlüğünü ve kullanılabilirliğini korur. Gizlilik, verilere yalnızca yetkili kullananların erişebilmesi demektir. Bütünlük, verilerin izinsiz değiştirilmemesi demektir. Kullanılabilirlik, verilere gereksinim duyulduğunda erişilebilmesi demektir.

İkincisi, siber emniyet siber saldırılara karşı korunmaya destek verir. Siber hücum, bir bilgisayar sistemine yahut ağına yetkisiz erişim sağlama yahut işleyişine zarar verme yahut kesintiye uğratma girişimidir. Siber saldırıların mali yitik, veri ihlalleri ve sistem kesintisi benzer biçimde muhtelif negatif neticeleri olabilir.

Üçüncüsü, siber emniyet işletmeler için oldukça önemlidir. Günümüzün dijital ekonomisinde işletmeler, faaliyetlerini icra etmek için bilgisayarlara ve ağlara güvenmektedir. Kafi siber emniyet önlemleri olmadan işletmeler, faaliyetlerini kesintiye uğratabilecek ve onlara maliyet getirebilecek siber hücum riskiyle karşı karşıyadır.

Dördüncüsü, siber emniyet hükümetler için önemlidir. Hükümetler vatandaşlara temel hizmetleri taktim etmek için bilgisayarlara ve ağlara güveniyor. Kafi siber emniyet önlemleri olmadan hükümetler, kırılgan verilerin gizliliğini, bütünlüğünü ve kullanılabilirliğini tehlikeye atabilecek siber hücum riskiyle karşı karşıyadır.

Beşincisi, siber emniyet bireyler için önemlidir. Bireyler bankacılık, alışveriş ve toplumsal medya benzer biçimde muhtelif çevrimiçi hizmetlere erişmek için bilgisayarları ve ağları kullanır. Kafi siber emniyet önlemleri olmadan bireyler, şahsi bilgilerini ve finansal varlıklarını tehlikeye atabilecek siber hücum riskiyle yüz yüze kalır.

IV. Siber Emniyet Riskleri

Siber emniyet riskleri, bir bilgisayar sistemine yahut ağına zarar verme potansiyeli olan tehditlerdir. Bu riskler aşağıdakiler de dahil olmak suretiyle muhtelif kaynaklardan gelebilir:

- Virüsler, solucanlar ve truva atları benzer biçimde fena amaçlı yazılımlar (fena amaçlı yazılımlar)

- İnsan yanlışı

- Organik afetler

- Bilgisayar korsanlarının kasıtlı saldırıları

Bu risklerin her birinin bilgisayar sistemi yahut ağı üstünde mühim tesirleri olabilir; örnek olarak:

- Veri kaybı

- Finansal yitik

- Bereketlilik kaybı

- İtibar hasarı

Değişik siber emniyet risklerinin bilincinde olmak ve bu tarz şeyleri azaltmak için adımlar atmak önemlidir. Bunu yaparak bilgisayar sisteminizin yahut ağınızı hasardan korumaya destek olabilirsiniz.

V. Siber Emniyet En İyi Uygulamaları

Siber emniyet en iyi uygulamaları, kuruluşların kendilerini siber saldırılardan korumak için atabilecekleri adımlardır. Bu uygulamalar şunları ihtiva eder:

Kuvvetli emniyet önlemlerinin uygulanması: Buna kuvvetli parolalar, oldukça faktörlü hüviyet doğrulama ve şifreleme dahildir.

Yazılımı aktüel tutmak: Yazılım güncellemeleri çoğu zaman yeni tehditlere karşı korunmaya destek olabilecek emniyet yamaları ihtiva eder.

Personelleri siber emniyet hikayesinde eğitmek: Çalışanlar çoğu zaman bir kuruluşun siber emniyet savunmasındaki en cılız halkadır. Personelleri siber hücum riskleri ve kendilerini iyi mi koruyacakları hikayesinde eğitmek önemlidir.

Siber saldırılara cevap verme planına haiz olmak: Siber hücum niteliğinde iyi mi cevap verileceği hikayesinde bir planın olması önemlidir. Bu plan, saldırıyı denetim dibine alma, sistemleri geri yükleme ve etkilenen tarafları bilgilendirme adımlarını içermelidir.

Kuruluşlar bu en iyi uygulamaları takip ederek siber saldırıların hedefi olma risklerini mühim seviyede azaltabilir.

VI. Siber Emniyet Araçları ve Teknolojileri

Kuruluşların kendilerini siber saldırılara karşı korumalarına destek olacak oldukça muhtelif siber emniyet araçları ve teknolojileri mevcuttur. Bu araçlar, tehditleri belirlemek ve azaltmak, sistemlere yetkisiz erişimi önlemek ve veri ihlallerinden kurtulmak için kullanılabilir.

En yaygın siber emniyet enstruman ve teknolojilerinden bazıları şunlardır:

Antivirüs yazılımı – Antivirüs yazılımı, dosyaları ve programları virüsler, solucanlar ve Truva atları benzer biçimde fena amaçlı kodlara karşı tarar.

Emniyet Duvarları – Emniyet duvarları ağlara ve sistemlere yetkisiz erişimi engeller.

İzinsiz giriş tespit sistemleri (IDS'ler) – IDS'ler ağları şüpheli etkinliklere karşı izler ve yöneticileri potansiyel tehditlere karşı uyarır.

İzinsiz giriş önleme sistemleri (IPS'ler) – IPS'ler, yetkisiz erişim girişimlerini engellemek yahut virüslü dosyaları karantinaya almak benzer biçimde fena niyetli etkinlikleri engellemek için etken önlemler alır.

Veri kaybını önleme (DLP) çözümleri – DLP çözümleri, kırılgan verilerin sızdırılmasını yahut çalınmasını önler.

Şifreleme – Şifreleme, verileri yetkisiz kullanıcılar tarafınca okunamayacak halde karıştırır.

Yedeklemeler – Yedeklemeler, bir veri ihlali niteliğinde geri yüklenebilmesi için mühim verilerin kopyalarını oluşturur.

Bunlar mevcut birçok siber emniyet aracı ve teknolojisinden yalnız birkaçıdır. Kuruluşlar, bu araçların bir kombinasyonunu kullanarak siber emniyet duruşlarını mühim seviyede iyileştirebilir ve kendilerini oldukça muhtelif tehditlere karşı koruyabilir.

VII. Siber Emniyet Yasaları ve Düzenlemeleri

Siber emniyet yasa ve düzenlemeleri, kuruluşları ve fertleri siber tehditlerden korumak için tasarlanmıştır. Bu yasa ve düzenlemeler, veri gizliliği, veri güvenliği ve vakalara müdahale dahil olmak suretiyle oldukça muhtelif mevzuları kapsamaktadır.

Temel siber emniyet yasa ve düzenlemelerinden bazıları şunlardır:

- Gramm-Leach-Bliley Yasası (GLBA)

- Sıhhat Sigortası Taşınabilirlik ve Repertuvar Yasası (HIPAA)

- Sarbanes-Oxley Yasası (SOX)

- Federal Data Güvenliği Yönetimi Yasası (FISMA)

- 2015 Siber Emniyet Yasası

Bu yasa ve düzenlemeler, kuruluşları ve fertleri siber tehditlerden korumak için gereklidir. Kuruluşlar bu yasa ve düzenlemeleri anlayarak bunlara uymak ve kendilerini potansiyel risklerden korumak için lüzumlu adımları atabilir.

Siber emniyet yasaları ve düzenlemeleri ile alakalı daha çok data için lütfen aşağıdaki kaynakları ziyaret edin:

VIII. Siber Emniyet Vakasına Müdahale

Siber emniyet vakasına müdahale, bir siber emniyet vakasını tanımlama, denetim dibine alma ve hafifletme sürecidir. Vaka müdahalesinin amacı, bir olayın niçin olduğu hasarı en aza indirmek ve o olayın yine yaşanmasını önlemektir.

Vaka müdahale dönemi çoğu zaman aşağıdaki adımları ihtiva eder:

- Tespit: Vakaya müdahalenin ilk adımı, bir olayın meydana geldiğini tespit etmektir. Bu, ağ trafiğini seyretme, günlükleri araştırma ve emniyet açıklarını tarama benzer biçimde muhtelif yöntemlerle yapılabilir.

- Sınırlama: Bir vaka tespit edildikten sonrasında, daha çok yayılmasını önlemek için olayın denetim dibine katılması önemlidir. Bu, etkilenen sistemin yalıtılmasını, etkilenen hesapların dönem dışı bırakılmasını ve fena amaçlı kodun kaldırılmasını içerebilir.

- Azaltma: Bir sonraki adım, olayın niçin olduğu hasarı azaltmaktır. Bu, yedeklerden verilerin geri yüklenmesini, hasarlı sistemlerin onarılmasını ve gelecekteki vakaları önlemek için yeni emniyet önlemlerinin uygulanmasını içerebilir.

- Tahkikat: Vakaya müdahalenin son adımı, olayın iyi mi meydana geldiğini ve yine yaşanmasını önlemek için neler yapılabileceğini belirlemek suretiyle olayın araştırılmasıdır. Bu, etkilenen kullanıcılarla görüşmeyi, günlükleri incelemeyi ve fena amaçlı kodu çözümleme etmeyi içerebilir.

Siber emniyet vakalarına müdahale, herhangi bir kuruluşun genel siber emniyet stratejisinin mühim bir parçasıdır. Kuruluşlar, vakalara iyi mi müdahale edeceklerine ilişik bir plan hazırlayarak, bir olayın niçin olduğu hasarı en aza indirebilir ve verilerinin ve sistemlerinin korunmasına destek olabilir.

IX. Siber Emniyet Kariyerleri

Siber emniyet büyüyen bir alan ve bu alanda birçok değişik kariyer yolu mevcut. En yaygın siber emniyet kariyerlerinden bazıları şunlardır:

- Siber Emniyet Analisti

- Siber Emniyet Mühendisi

- Siber Emniyet Mimarı

- Siber Emniyet Danışmanı

- Baş Data Güvenliği Görevlisi (CISO)

Siber emniyet uzmanlarına yoğun istek var ve milli ortalamanın çok üstünde maaşlar kazanabiliyorlar. Emek verme İstatistikleri Bürosu, siber emniyet uzmanlarına olan talebin önümüzdeki on yılda %31 oranında artacağını tahmin ediyor.

Siber emniyet alanında bir kariyerle ilgileniyorsanız, kendinizi hazırlamak için yapabileceğiniz birçok şey vardır. Siber emniyet alanında mezuniyet belgesi alabilir yahut Internasyonal Data Sistemleri Güvenliği Sertifikasyon Konsorsiyumu (ISC)² benzer biçimde tanınmış bir kuruluştan sertifika alabilirsiniz. Ek olarak bir siber emniyet stajında emek vererek yahut bir siber emniyet kuruluşunda gönüllü olarak emek vererek da tecrübe kazanabilirsiniz.

Siber emniyet sıkıntılı ve ödüllendirici bir alandır ve tehlikeli sonuç altyapımızı ve şahsi bilgilerimizi korumanın mühim bir yoludur. Siber emniyet alanında bir kariyerle ilgileniyorsanız, kullanabileceğiniz birçok fırsat vardır.

S: Siber emniyet nelerdir?

C: Siber emniyet, data sistemlerinin yetkisiz erişime, kullanıma, ifşa edilmeye, bozulmaya, değiştirilmeye yahut yok edilmeye karşı korunmasıdır. Risk yönetimi, tehdit istihbaratı, emniyet açığı yönetimi, vakalara müdahale, emniyet farkındalığı ve eğitimi benzer biçimde oldukça muhtelif mevzuları içeren geniş bir alandır.

S: Siber emniyet niçin önemlidir?

C: Siber emniyet önemlidir zira data sistemlerinin gizliliğini, bütünlüğünü ve kullanılabilirliğini korur. Bu sistemler her büyüklükteki işletme için gereklidir ve bununla birlikte hükümetler, tahsil kurumları ve bireyler tarafınca da kullanılmaktadır. Bu sistemler korunmazsa suçlular, bilgisayar korsanları ve öteki fena niyetli erkek oyuncular tarafınca veri çalmak, operasyonları aksatmak yahut altyapıya zarar vermek için kullanılabilir.

S: Siber emniyet tehditlerinin değişik türleri nedir?

C: Siber emniyet tehditlerinin pek oldukça değişik türü vardır sadece en yaygın olanları şunlardır:

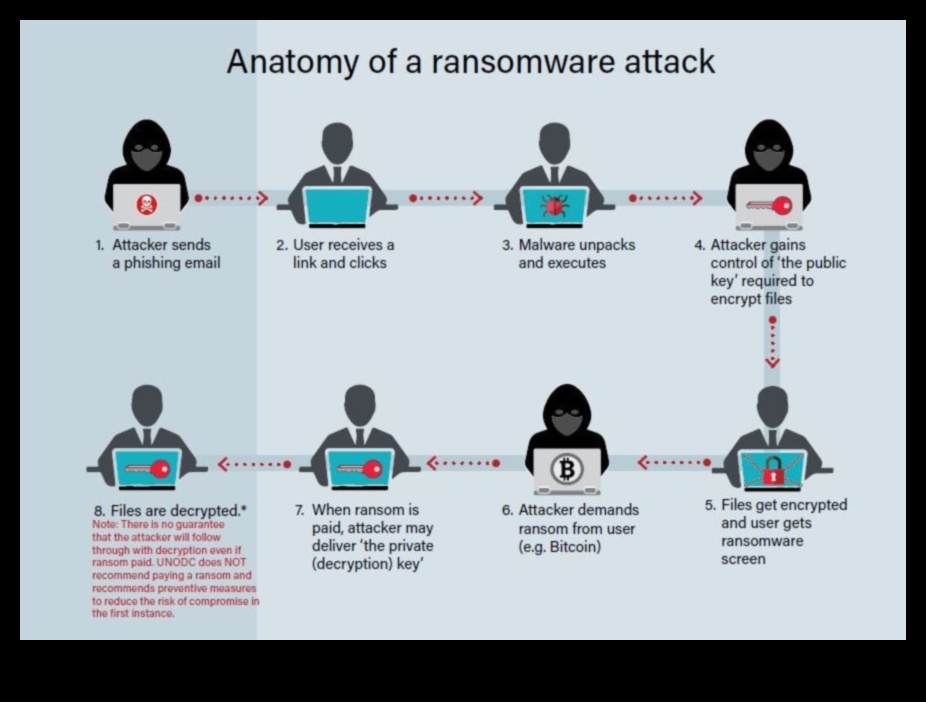

* Fena amaçlı yazılım: Bilgisayar sistemine zarar verebilecek yahut kesintiye uğratabilecek fena amaçlı yazılım. Fena amaçlı yazılım örnekleri içinde virüsler, solucanlar, truva atları ve fidye yazılımları yer alır.

* E-dolandırıcılık: Kullanıcıları kullanıcı isimleri, şifreleri yahut kredi kartı numaraları benzer biçimde şahsi bilgilerini vermeleri için kandırmaya çalışan bir tür toplumsal mühendislik saldırısı.

* DDoS saldırıları: Hedef internet sayfasını yahut ağı trafikle dolduran ve meşru kullanıcılar için erişilemez hale getiren dağıtılmış hizmet reddi saldırıları.

* SQL enjeksiyonu: Verilere yetkisiz erişim elde etmek için SQL veritabanlarındaki emniyet açıklarından yararlanan bir hücum türü.

* Ortadaki erkek saldırıları: İki taraf arasındaki iletişimi kesen ve saldırganın konuşmayı gizlice dinlemesine yahut gönderilen verileri değiştirmesine imkan tanıdıkları olan saldırılar.

0 Yorum